Comment utiliser efficacement les outils de l'interface de ligne de commande (CLI) pour améliorer mes opérations tactiques ?

Dans le domaine des opérations tactiques, l'interface de ligne de commande (CLI) émerge comme un outil puissant, permettant aux utilisateurs d'exploiter toutes les capacités de leurs systèmes avec précision et efficacité. Cet article explore l'importance des outils CLI dans les scénarios tactiques, en explorant leurs avantages et en présentant leurs diverses applications dans la reconnaissance, la connaissance de la situation, l'analyse de réseau et la manipulation de données.

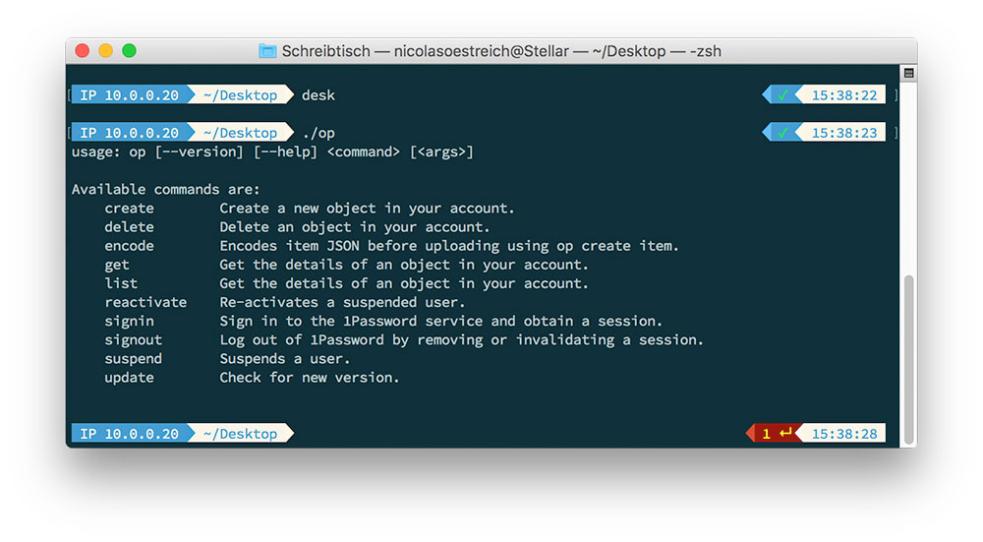

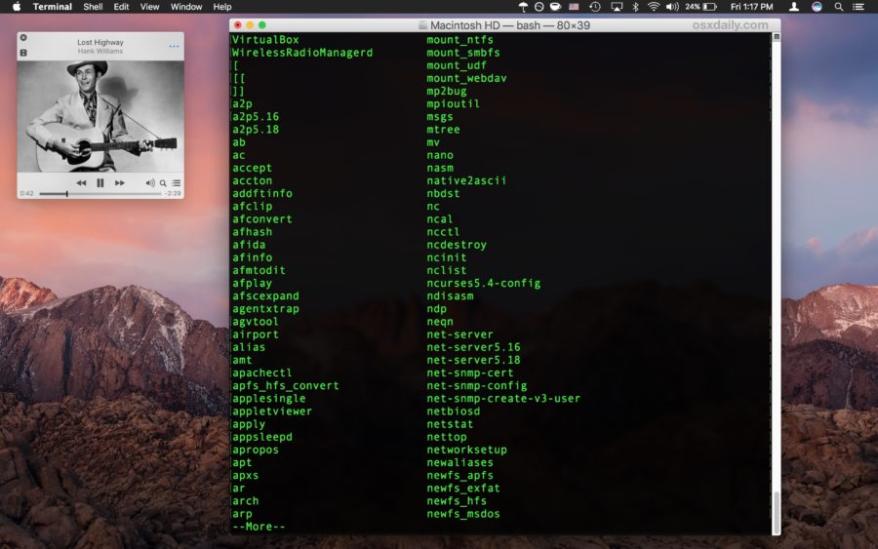

Outils CLI Essentiels Pour Les Opérations Tactiques

Une pléthore d'outils CLI sont disponibles, chacun étant adapté à des tâches spécifiques dans le cadre des opérations tactiques. Parmi les plus couramment utilisés figurent :

- Reconnaissance et collecte de renseignements : Des outils tels que Nmap, Wireshark et Metasploit aident à scanner les réseaux, à découvrir les vulnérabilités et à analyser le trafic réseau, fournissant des renseignements précieux pour une prise de décision éclairée.

- Connaissance de la situation et prise de décision : Des outils tels que Google Earth, GPSd et Tactical Analysis Tools (TAT) permettent la visualisation des données, la création de cartes et le suivi des actifs, améliorant ainsi la connaissance de la situation et soutenant une prise de décision efficace.

- Analyse et sécurité du réseau : Des outils tels que tcpdump, Snort et Security Onion facilitent l'analyse du trafic réseau, la détection des anomalies et l'identification des menaces de sécurité, garantissant l'intégrité des réseaux tactiques.

- Manipulation et automatisation des données : Des outils tels que grep, sed et awk permettent aux utilisateurs d'analyser, de filtrer et de transformer efficacement les données, tandis que des langages de script tels que Python et Bash permettent d'automatiser les tâches répétitives, rationalisant ainsi les opérations tactiques.

Reconnaissance Et Collecte De Renseignements

Les outils CLI jouent un rôle essentiel dans la collecte de renseignements et la conduite de la reconnaissance. Les outils d'analyse de réseau tels que Nmap et Angry IP Scanner découvrent les ports et services ouverts, révélant ainsi les vulnérabilités potentielles. Des outils tels que Wireshark et tcpdump capturent et analysent le trafic réseau, fournissant des informations sur l'activité du réseau et identifiant les modèles suspects. Metasploit, un puissant cadre de test de pénétration, permet d'exploiter les vulnérabilités pour accéder aux systèmes et extraire des informations précieuses.

Connaissance De La Situation Et Prise De Décision

Les outils CLI améliorent la connaissance de la situation en fournissant une visualisation et une analyse des données en temps réel. Des outils tels que Google Earth et GPSd permettent aux utilisateurs de visualiser les données géospatiales, en superposant des informations tactiques sur des cartes pour une meilleure compréhension de l'environnement opérationnel. Tactical Analysis Tools (TAT) permet la création de visualisations complexes, facilitant l'analyse de grands ensembles de données et soutenant une prise de décision éclairée.

Analyse Et Sécurité Du Réseau

Les outils CLI sont indispensables pour analyser le trafic réseau, détecter les anomalies et identifier les menaces de sécurité. Des outils tels que tcpdump et Snort capturent et analysent les paquets réseau, permettant la détection d'activités suspectes et d'attaques potentielles. Security Onion, une plateforme complète de surveillance de la sécurité, intègre plusieurs outils open-source pour fournir une détection et une analyse des menaces en temps réel, protégeant ainsi les réseaux tactiques des cybermenaces.

Manipulation Et Automatisation Des Données

La manipulation et l'automatisation des données sont essentielles dans les opérations tactiques. Les outils CLI tels que grep, sed et awk permettent une analyse, un filtrage et une transformation efficaces des données, extrayant des informations significatives à partir de grands ensembles de données. Les langages de script tels que Python et Bash permettent aux utilisateurs d'automatiser les tâches répétitives, rationalisant ainsi les opérations et libérant un temps précieux pour les activités essentielles à la mission.

Études De Cas Et Exemples Concrets

De nombreux exemples concrets illustrent l'utilisation réussie des outils CLI dans les opérations tactiques. En 2016, l'armée américaine a utilisé des outils CLI pour analyser le trafic réseau et identifier les activités malveillantes lors d'une cyberattaque, empêchant ainsi une violation potentielle de données sensibles. En 2018, les forces de l'ordre ont utilisé des outils CLI pour traquer un groupe de cybercriminels impliqués dans une escroquerie de phishing à grande échelle, ce qui a conduit à leur arrestation et à leur poursuite.

Bonnes Pratiques Et Considérations

L'utilisation efficace des outils CLI dans les opérations tactiques nécessite le respect des meilleures pratiques et une prise en compte attentive de divers facteurs. La sécurité est primordiale, avec des mesures telles que des mots de passe forts, des mises à jour régulières et une segmentation du réseau, essentielles pour protéger les systèmes contre les accès non autorisés. La formation est cruciale pour garantir que le personnel maîtrise l'utilisation des outils CLI et comprenne leurs capacités et leurs limites. L'intégration avec les systèmes existants est également importante, garantissant une interopérabilité transparente et maximisant la valeur des outils CLI dans l'environnement tactique.

Les outils CLI sont des atouts inestimables dans les opérations tactiques, permettant aux utilisateurs d'exploiter toutes les capacités de leurs systèmes et d'améliorer leur efficacité opérationnelle. En maîtrisant ces outils, les équipes tactiques peuvent obtenir un avantage décisif en matière de reconnaissance, de connaissance de la situation, d'analyse de réseau et de manipulation de données, leur permettant de prendre des décisions éclairées, de réagir rapidement aux menaces et de réussir leur mission.

YesNo

Laisser une réponse